- カテゴリから探す

- ソリューション

-

製品・サービス

- 製品・サービス

- 長期間の製品ライフサイクルをサポートする組み込みソリューション EM+PLS

- 製造現場(工場)の重要資産を守るOTセキュリティソリューション「Edgeシリーズ」

- AI画像判定サービス・オンプレミス検証パッケージMMEye Box

- Bluetooth5.0対応 無線通信モジュール

- Arduinoで開発できるLoRaWAN通信チップとマイコンを搭載した国内初の評価用ボード

- 設備稼働リモート監視キット

- マシンビジョンラボ

- エッジAIコンピュータの選び方

- Microsoft Azure TED技術サポート

- Sigfox対応無線モジュール

- Armadillo-IoTゲートウェイ

- エッジインテリジェンスサーバー スターターキット

- CONPROSYSシリーズ

- ConnecTED TH

- 小型 TOF カメラモジュール

- Microsoft Azure

- CX-M

- Min Lab

- Empress セキュアIoTプラットフォーム for FA

- 導入事例

- 動画ライブラリ

-

セミナー・イベント

- セミナー・イベント

- 画像処理技術でカウントミス削減効果100%”パーツカウンターめばかり君” の機能と導入効果をご紹介

- 省人化ではなく匠人化する~品質改善・予知保全のPDCAを素早く回せるDXツール CX製品とは~

- 最新のサイバー攻撃から学ぶ脆弱性対策セミナー

- サイバー攻撃に打ち勝つ!セーフリストと産業用ネットワークセキュリティによる対策

- 製造業様向け脱属人化(DX)のヒント!スマートファクトリー実現の検討ポイントをご説明~AI外観検査/AI予知予防保全 編~

- 長期サポート可能なLinux OSを使用したいお客様向けセミナー

- 生産現場における課題解決!効率向上のための取組と迫りくる脅威への対処のご紹介

- 【オンラインセミナー】商品開発でお困りの方、必見!商品開発でのお困りごと解決セミナー

- 【オンラインセミナー】製造DXの実現に向けたセキュリティ対策~今、製造業が危ない! 工場のセキュリティ最前線~

- DENSO WAVE IoT WEBINAR:IoT製品とパートナー様による活用事例のご紹介

- 第6回 ロボデックス -ロボット [開発]・[活用] 展-

- 待ったなし!ガイドラインで産業機器に求められるセキュリティ対策とは?

- Windows for IoT アップデートセミナー

- 【オンラインセミナー】生産現場に求められる「モノ作り監視」を実現するソリューション

- 【オンラインセミナー】いまさら聞けない!エッジAIを安全に活用する方法(入門編)

- 【オンラインセミナー】サイバーセキュリティは経営課題である!?~DX時代における経営課題とその解決策~

- 【オンラインセミナー】次世代製品の最適解! i.MX8MPlusアプリケーション・プロセッサ搭載製品発表セミナー

- 【オンラインセミナー】OT環境は、ランサムウェアに狙われている?被害事例から考えるセキュリティ対策

- 【オンラインセミナー】IoTデバイスのセキュリティを確保する最適な方法とは

- 【オンラインセミナー】発展するIoTセキュリティとIoTに求められる対策とは

- 【オンラインセミナー】スポット溶接・プレス工程のお客様必見!不良検知のためのデータ分析・活用講座~データから品質不良診断の実現方法を実演!質問にライブで答える110分!~

- 【オンラインセミナー】今知りたい!組込みエッジAI最新セキュリティ対策

- 【オンラインセミナー】その手があったか!品質改善のための設備データ分析ガイド講座

- 【オンラインセミナー】これは納得!誰でもできる予知保全のためのデータ分析ガイド講座

- 【オンラインセミナー】スマート工場セキュリティの鍵とは?

- 【オンラインセミナー】初めての開発でも安心!Yocto BSP 開発セミナー~SDKを使用した開発編~

- 【オンラインセミナー】予知保全に挑む! 時系列データの活用ウェビナー講座~プロジェクト管理からデータ収集、可視化、分析の勘所を短時間で学習~

- 【オンラインセミナー】初めての開発でも安心!Yocto BSP 開発セミナー~BSPカスタマイズ編~

- 【オンラインセミナー】工場への脆弱性対策とセキュリティ監視運用ソリューション

- 【オンラインセミナー】機械・設備のデータ収集・分析をスマートに実践!~予知保全に役立つ情報収集とデータ活用の疑問・質問を聞ける90分~

- 【オンラインセミナー】予知保全に挑む! 時系列データの活用ウェビナー講座~プロジェクト管理からデータ収集、可視化、分析の勘所を短時間で学習~

- 【オンラインセミナー】初めての開発でも安心!Yocto BSP 開発セミナー~BSP導入編~

- 【オンラインセミナー】機械・設備の予知保全最前線 第2弾!~製造現場のその疑問・質問・要望にライブでお答えします~

- 【オンラインセミナー】スマートファクトリーにおける脆弱性対策

- 【オンラインセミナー】TOFカメラを用いたDepthセンシング活用術 ~TED製 新型TOFカメラご紹介~

- 【オンラインセミナー】IoT機器における脆弱性への注意点と対策

- 機械・設備の予知保全 最前線 ~ここまで実現できる!センサー技術と分析・監視システムの実態~

- 【オンデマンドセミナー】運用をより安全に!IoT機器の“本物性”を担保するための重要要素とは?

- モノづくり現場のデータ活用実践 ウェビナー~設備データ準備と分析作業の理論と実演~

- モノづくりフェア2020 Onlineダイジェスト

- 第3回[名古屋]ロボデックス -ロボット [開発]・[活用] 展-

- 【オンラインセミナー】工場を安定稼働に導くセキュリティセミナー

- モノづくり現場のデータ活用実践 ウェビナー~設備データ準備と分析作業の理論と実演~

- 画像処理技術を利用したピッキング作業の効率化! 実践「めばかり君」によるピッキング作業ウェビナー

- 【オンラインセミナー】テレワークにも対応!実機を使ったリモート組込み開発を行う方法

- 自社で運用できる予知保全ウェビナー ~予知保全システムCXプラットフォームのご紹介~

- 予知保全のための入門ウェビナー ~データ準備と分析作業のポイントをご紹介~

- ~どう防ぐ?最新のIoTセキュリティ対策~新時代に求められるIoTセキュリティ事情!TED REAL IoTセミナー

- 【製造業向け】予知保全導入トレーニングデータ分析の基本を習得!データ分析コース

- 【製造業向け】予知保全導入トレーニングデータ分析の基本を習得!データ準備コース

- IoT/AI活用は実証から実装へAI外観検査、予知保全の現場実装へのステップとポイントTED REAL IoTセミナー

- IoT/AI活用は実証から実装へAI外観検査、予知保全の現場実装へのステップとポイントTED REAL IoTセミナー

- 【製造業向け】1日集中コース予知保全のための時系列データ分析プロセス学習

- 【開催延期】IoT/AI活用は実証から実装へAI外観検査、予知保全の現場実装へのステップとポイントTED REAL IoTセミナー

- IoT/AI活用は実証から実装へAI外観検査、予知保全の現場実装へのステップとポイントTED REAL IoTセミナー

- Japan IT Week 春第8回 IoT/M2M展 に出展します

- IoTはAIで加速する モノ+コトづくりセミナー TED REAL IoTセミナー

- 製造現場をリアルに変える4つのIoT術 ~設備稼働監視、センシング、予知保全、マシンビジョンのテーマ課題をまとめて解決~ TED REAL IoTセミナー

- エッジコンピューティング時代に向けてエンジニアがやるべきこと TED REAL IoTセミナー

- あなたは今、何合目?IoT/AI装備を整えよう選べる2コース「モノづくりの課題編」と「ビジネスの課題編」TED REAL IoTセミナー

- あなたは今、何合目?IoT/AI装備を整えよう 選べる2コース「モノづくりの課題編」と「ビジネスの課題編」TED REAL IoTセミナー

- あなたは今、何合目?IoT/AI装備を整えよう 選べる2コース「モノづくりの課題編」と「ビジネスの課題編」TED REAL IoTセミナー

- 今のIoT課題を乗り越えて次のステージへ~PoCも 開発も 運用も “これ”で解決~TED REAL IoTセミナー

- Japan IT Week 春 第7回 IoT/M2M展 に出展します

- 今のIoT課題を乗り越えて次のステージへ~PoCも 開発も 運用も “これ”で解決~ TED REAL IoTセミナー

- 山積みのIoT課題をどう片付ける? -事例に裏付けられた実用的で経済的な4つの解決術 -TED REAL IoTセミナー

- 【大阪会場】 IoT短期構築に欠かせない6種の神技(じんぎ) TED REAL IoTセミナー

- IoT短期構築に欠かせない6種の神技(じんぎ) TED REAL IoTセミナー

- 【名古屋会場】 IoT短期構築に欠かせない6種の神技(じんぎ)TED REAL IoTセミナー

- IoT短期構築に欠かせない6種の神技(じんぎ) TED REAL IoTセミナー

- TED REAL IoTセミナー

- IoT向けノンプログラミング開発クラウド

- Japan IT Week 春 第6回 IoT/M2M展 に出展します

- お知らせ

-

コラム

- コラム

- IPA「組込み/IoTに関する最新動向調査」にみる日本企業のDXへの取り組み、その実態とは?

- “製造業の未来”はこうなる!「ものづくりAI/IoT展」にみる最先端IoTソリューション

- 「IoMT」ソリューションのメリットを探る医療・ヘルスケア領域のIoT

- “自動車のDX”が加速コネクテッドカー向けIoTプラットフォームの最新動向

- IoT技術の最新事情サステナビリティ(持続可能性)に貢献する先進IoTソリューション

- 新たなIoT無線通信技術として期待「ローカル5G」「Wi-Fi6E」の最新動向

- IoT技術が支える「メタバース」デジタルツインのビジネス利用、その最新動向とは?

- 地域のIoTプロジェクトを創出する「地方版IoT推進ラボ」認定企業16社が「DXセレクション2022」の優良事例に

- Windows 11の登場に合わせて最新版がリリース「Windows for IoT」アップデート情報の気になる中身とは?

- 成功事例から紐解く製造業のDX : 後編「中小企業編」日本が誇る“中小企業のものづくり”その現場を支えるIoT活用事例

- 成功事例から紐解く製造業のDX : 前編「大企業編」「DX銘柄 2021」選定企業にみる現場のIoTシステム活用事例

- DXの実現に必要不可欠デジタル技術要素「ABCD」とは?

- DX推進に不可欠「クラウドリフト&クラウドシフト」の実際

- 経産省からの中間報告書『DXレポート2』にみる“日本のDXのいま”

- IoTデバイスをサイバー攻撃から守る「IoTセキュリティ手引書」とは?

- IoTの利用動向調査に見る「国内IoT市場と国内企業」の“現在地”とは?

- IIoTに潜むセキュリティリスクとその対処方法とは?

- 5G時代の幕開けに向けた“国内IoT市場の現在地”

- IoTシステムの「目」と「耳」―― カメラとマイクの進化を探る

- 新型コロナ対策で活躍する最新IoTシステム事情

- 「幻滅期に突入したIoT」は真実なのか?

- 「コネクテッドカー」を支えるIoTセンサーデバイスの技術トレンド

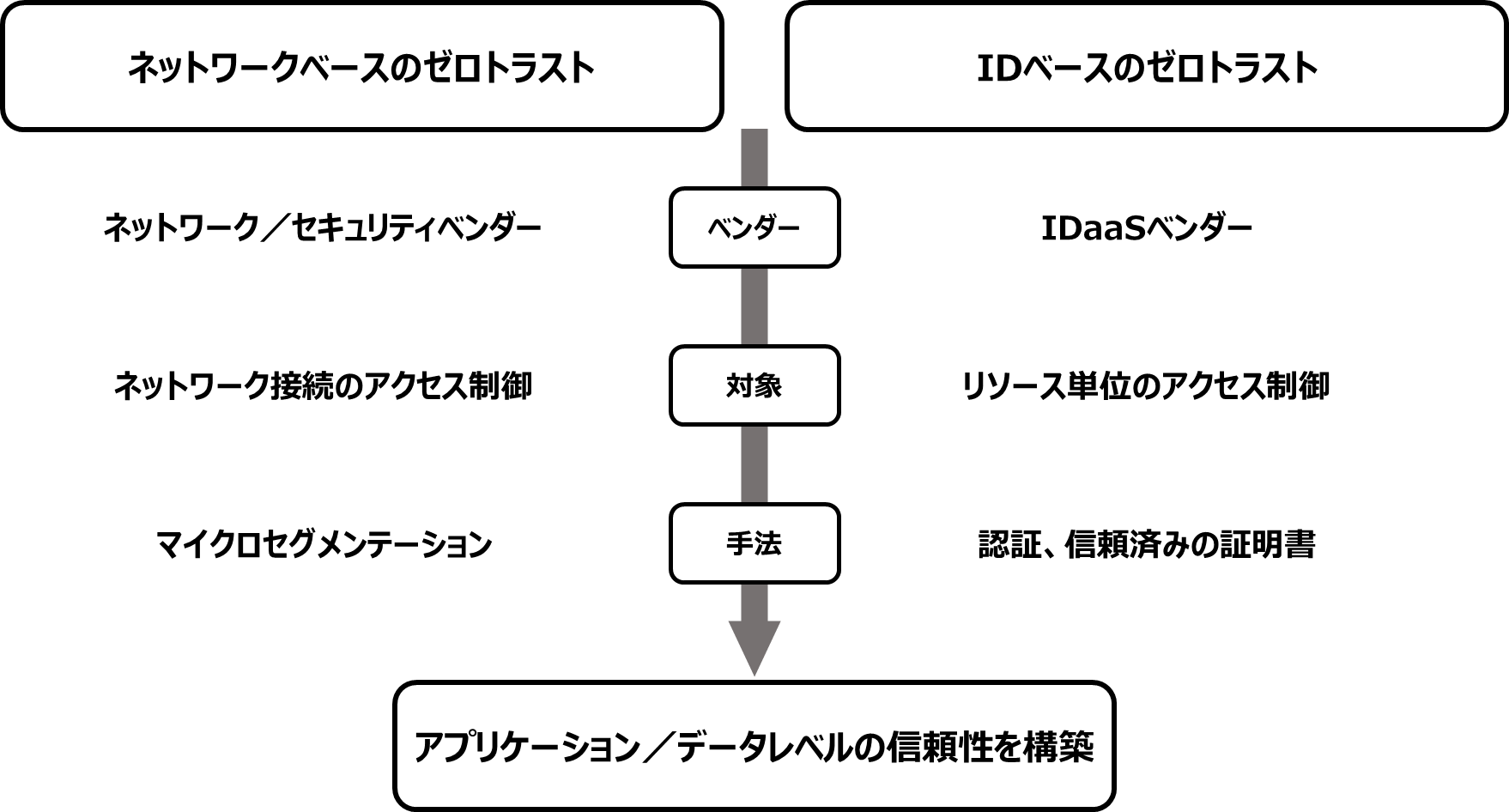

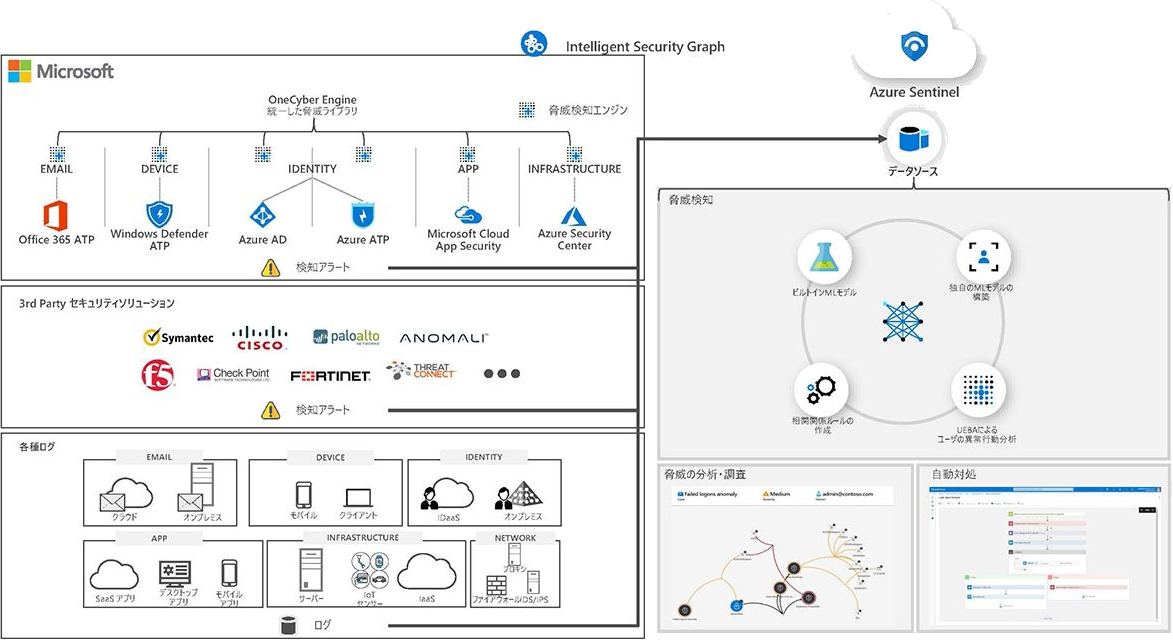

- IoTシステムに最適な「ゼロトラストセキュリティ」とは?

- TED REAL IoTセミナー 開催レポート~IoT/AI活用は実証から実装へ~【AI外観検査、予知保全の現場実装へのステップとポイント セミナー】

- 製品IoTに立ちはだかる“マネタイズの壁”を乗り越えて「モノ売りから、コト売りへ」ビジネスモデルの転換に挑戦する製造業

- 『東京オリンピック・パラリンピック』を契機に期待が高まる「社会インフラのデジタルトランスフォーメーション」

- IoTシステムにおける「AI活用」の鍵を握るエッジコンピューティング

- TED REAL IoT イベントレポート「IoTの加速とAIへの挑戦」をテーマに「TEDの12の処方」ブースを立ち上げました

- IoTでビジネスが変わった! 最先端IoT活用ユースケース

- AIの適用によりさらなる高度化が期待されるIoTシステムの現場

- TED REAL IoTセミナーレポート【IoTはAIで加速する モノ+コトづくりセミナー】

- IoTネットワークの高度化を促進する3大技術の最新動向

- “超スマート社会”の実現に向けて始まった 生活の質や利便性を高める“スマートIoT”実証実験

- IoTシステム構築に欠かせないLPWAの選定三大規格以外にもある有力な選択肢とは?

- IoTとAIが“化けない”理由~普及を阻害する要因は何か?~

- TED REAL IoT イベントレポート現在の検討ステージから1歩前進いただくための[IoT課題解決ブース]を立ち上げました

- 本格化し始めたIoTシステム導入事例に見るさまざまな活用法

- TED REAL IoT セミナーレポート今のIoT課題を乗り越えて次のステージへ~PoCも開発も運用も「これ」で解決!~

- IoTの高度化を加速するエッジコンピューティング

- IoTデバイスが踏み台に? IoTセキュリティの現状を知る

- 低消費電力・広範囲なIoT通信を実現する「LPWAN」を知る

- お問い合わせ

-

資料ダウンロード

- 資料ダウンロード

- 画像による非接触のトレーサビリティ構築

- 製造業におけるDXモデルケース

- Bluetoothを活用したIoT環境の構築

- 加速する製造業のIoT化、安全なクラウド活用方法とは

- IoTに求められるセキュリティは新たなフェーズに

- 「マルウェア感染でライン停止」のリスクにどう備えるか

- AI導入の悩みをMicrosoft Azureで解決画像判定から始める「クラウドAI +エッジ」活用

- OT への感染拡大を教訓に“IoT でするべき” セキュリティ対策

- AI の画像分類・認識技術を活用した外観検査による良否判定

- 時系列データから装置状態を見抜く異常判別プログラム 自動生成マシン「CX-M」

- もう自社だけで悩まない— IoTのビジネス化成功の秘訣とは?

- 「プロトタイピング」を制するものは「IoT開発」を制す

- 驚くほど「楽」で「手軽」なIoTシステム開発の方法